Några tips för att säkra dina konton.

1. Använd aldrig samma lösenord på flera ställen

2. Använd lösenordshanterare

3. Använd tvåfaktorsautentisering

4. Använd fysiska säkerhetsnycklar

5. Använd unika mejladresser för olika konton

1. Använd aldrig samma lösenord på flera ställen

Den absolut viktigaste regeln att komma ihåg är att aldrig använda samma lösenord på flera ställen. Om ditt lösenord läcker ut så kan en angripare potentiellt komma åt alla platser där du använt det. Använd därför ett unikt lösenord på varje ställe så minskar risken att andra konton drabbas om lösenordet för ett konto läckt ut. Men blir det inte jättejobbigt att hålla reda på alla olika lösenord? Ja, det blir det och därför ska du använda dig av en lösenordshanterare.

2. Använd lösenordshanterare

En lösenordshanterare kan liknas vid ett kassaskåp där du förvarar alla dina inloggningsuppgifter för olika konton. En lösenordshanterare kan även hjälpa dig att skapa lösenord som är säkrare. Lösenordshanterare finns ofta som både app till telefonen och som tillägg till webbläsare.

När du surfar till en inloggningssida så kan lösenordshanteraren automatiskt fylla i inloggningsuppgifterna åt dig. Koden till lösenordshanteraren är det enda du behöver komma ihåg men se till att välja ett långt och säkert lösenord till den eftersom alla dina andra lösenord finns i den.

Om möjligt så bör du även se till att ha tvåfaktorsautentisering för din lösenordshanterare.

Det finns många lösenordshanterare att välja mellan men några bra alternativ är Bitwarden, 1Password eller Protonpass.

3. Använd tvåfaktorsautentisering

Att använda unika lösenord för olika konton och använda en lösenordshanterare är en bra start. För att öka säkerheten ännu mer så bör du aktivera tvåfaktorsautentisering (oftast förkortat 2FA) där så är möjligt.

Tvåfaktorsautentisering innebär att du förutom ditt användarnamn och lösenord måste ange ytterligare en hemlighet för att logga in. Oftast är denna hemlighet ett tidsbaserat engångslösenord som skapas av en autentiserings-app som t.ex. Google Authenticator eller Authy. Dessa appar genererar en kod som gäller under 30 sekunder och därefter genereras en ny kod.

Med tvåfaktorautentisering har du ett extra skydd om någon skulle få reda på ditt användarnamn och lösenord. De kommer i alla fall inte att kunna logga in utan koden från din autentiserings-app.

Det finns andra typer av tvåfaktorsautentiseringslösningar som skickar koder via SMS eller via mejl. Det är en mer osäker metod men bättre än inget men om möjligt så bör du använda en autentiserings-app.

4. Använd fysiska säkerhetsnycklar

Ytterligare en form av tvåfaktorsautentisering är att använda sig av fysiska säkerhetsnycklar. En säkerhetsnyckel kopplas in i dator eller telefon via usb eller kontaktlöst genom att blippa den.

En fysisk säkerhetnyckel är det absolut säkraste alternativet eftersom det är en enhet som bara du har tillgång till. Det är dock viktigt att komma ihåg att du alltid bör ha minst två säkerhetsnycklar. En primär och en som backup. Annars riskerar du att bli utelåst om du tappar bort din säkerhetsnyckel eller om den går sönder.

Det går att skapa lösenordsfria konton på en del ställen. Det betyder att du ersätter ditt användarnamn och lösenord med en säkerhetsnyckel i stället.

Det finns många olika typer av säkerhetsnycklar men ett bra alternativ är nycklar från Yubikey.

5. Använd unika mejladresser för olika konton

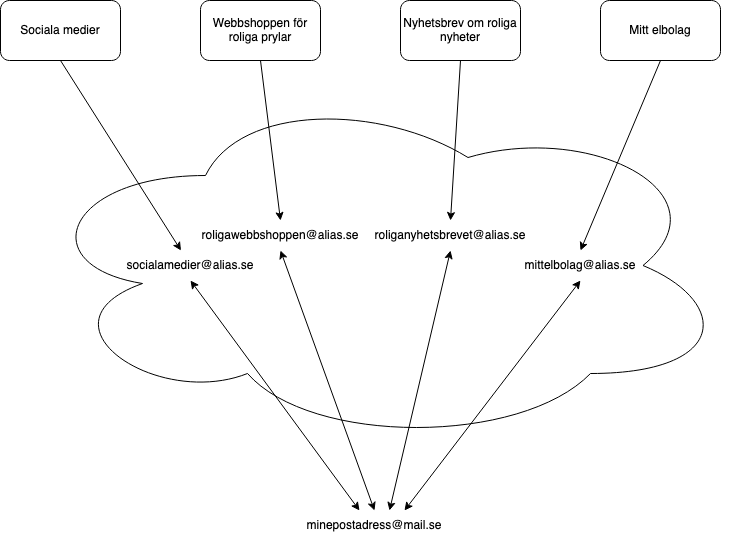

Om du följer rekommendationerna i punkterna 1 – 3 så har du förbättrat din säkerhet rejält och minimerat konsekvenserna om dina inloggningsuppgifter skulle läcka från något konto. Det finns dock en sak till som du kan göra för att öka säkerheten ytterligare ett snäpp. Precis som att du inte ska använda samma lösenord på flera ställen så kan det vara bra att inte använda samma mejladress. Det finns tjänster som låter dig skapa så kallade epost-alias och vidarebefordrar mejl till din riktiga mejladress.

Genom att skapa ett alias för respektive tjänst så gör du det ännu svårare för en angripare. Om både mejladressen och lösenordet är unikt för varje tjänst så har en angripare mindre chans att ta sig in i på dina övriga konton.

Ytterligare en fördel med epost-alias är att det blir lättare att se om någon tjänst läckt eller delat med sig av din epost-adress till andra. Om du skapat ett alias specifikt för en tjänst och börjar få meddelanden från andra avsändare till ditt alias så kan du vara säker på var läckaget har uppstått. Du kan då enkelt avveckla den alias-adressen och skapa en ny om du vill.

Exempel på en epost-aliastjänst är simplelogin.io. Om du använder AppleID så kan du använda funktionen ”Hide my email”.